Tecnología

Hackers norcoreanos roban correos de Gmail a políticos y diplomáticos a través de extensiones de Chrome infectadas

Published

1 año agoon

MADRID, 24 Mar. (Portaltic/EP) –

El Servicio Nacional de Inteligencia (NIS) de República de Corea y la Oficina Federal para la Protección de la Constitucional (BfV) de Alemania han lanzado un aviso sobre una campaña de ataques de hackers norcoreanos que utilizan extensiones de Chrome infectadas para robar correos electrónicos de Gmail.

Estos hackers son conocidos como Kimsuky, pero también tienen otros nombres como Thallium y Velvet Chollima. Se trata de un grupo de actores maliciosos de Corea del Norte que utiliza el ‘phishing’ -se hacen pasar por una fuente legítima- para realizar ciberespionaje dirigido a diplomáticos, políticos, periodistas, agencias gubernamentales o, incluso, profesores universitarios.

Ahora, el Servicio de Inteligencia de la República de Corea y la BfV de Alemania han lanzado un aviso conjunto para “concienciar” de su actividad, tras identificar una nueva campaña de ataques de Kimsuky que, aunque se dirige principalmente a víctimas coreanas, también se ha detectado en Estados Unidos y Europa.

En este caso, el grupo utiliza una extensión maliciosa de Google Chrome que se propaga a través de un correo electrónico fraudulento enviado a la potencial víctima. En él, se le anima a instalar dicha extensión en Chrome, aunque en realidad es puede instalarse en navegadores basados en Chromium, como son Microsoft Edge o Brave-.

Una vez instalada, la extensión, que aparece bajo el nombre ‘AF’, se activa cuando el usuario abre su cuenta de Gmail, sin que se dé cuenta. Es en este momento cuando el ‘malware’ comienza a interceptar todo el contenido de los mensajes, aunque las autoridades han alertado de que también tiene acceso a los datos almacenados en servicios en la nube.

Para robar la información, la extensión ‘AF’ utiliza la API Devtools, una conjunto de herramientas para desarrolladores web integrado en el navegador de Google Chrome. Con ello, los actores maliciosos enviaban los datos robados a su servidor de retransmisión. Así, conseguían todos los datos “en secreto”, sin pasar por la configuración de seguridad del correo electrónico.

Desde Corea y Alemania advierten de que estos ataques están dirigidos principalmente a “expertos” en la península de Corea y Corea del Norte. Sin embargo, advierten que “el blanco de ataque se puede ampliar a un número no especificado de personas”.

‘MALWARE’ EN DISPOSITIVOS ANDROID

Por otra parte, también han registrado una campaña Kimsuky en la que utiliza una aplicación fraudulenta alojada en Google Play Store, que se conoce desde octubre del pasado año 2022 como ‘FastViewer’, ‘Fastfire’ o ‘Fastspy DEX’, tal y como recuerda BleepingComputer.

Esta otra forma de operar implica el robo de las credenciales de acceso de la cuenta de Gmail de las víctimas mediante correos fraudulentos. Entonces, aprovechan la función de sincronización del ‘smartphone’ con la tienda de aplicaciones para descargar e instalar la ‘app’ maliciosa.

Este ‘malware’ es en realidad un troyano de acceso remoto (RAT), y con él, los ciberdelincuentes pueden acceder al ‘smartphone’ infectado, a la información que contiene y tomar el control para realizar acciones como llamar, enviar SMS o activar la cámara.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

You may like

-

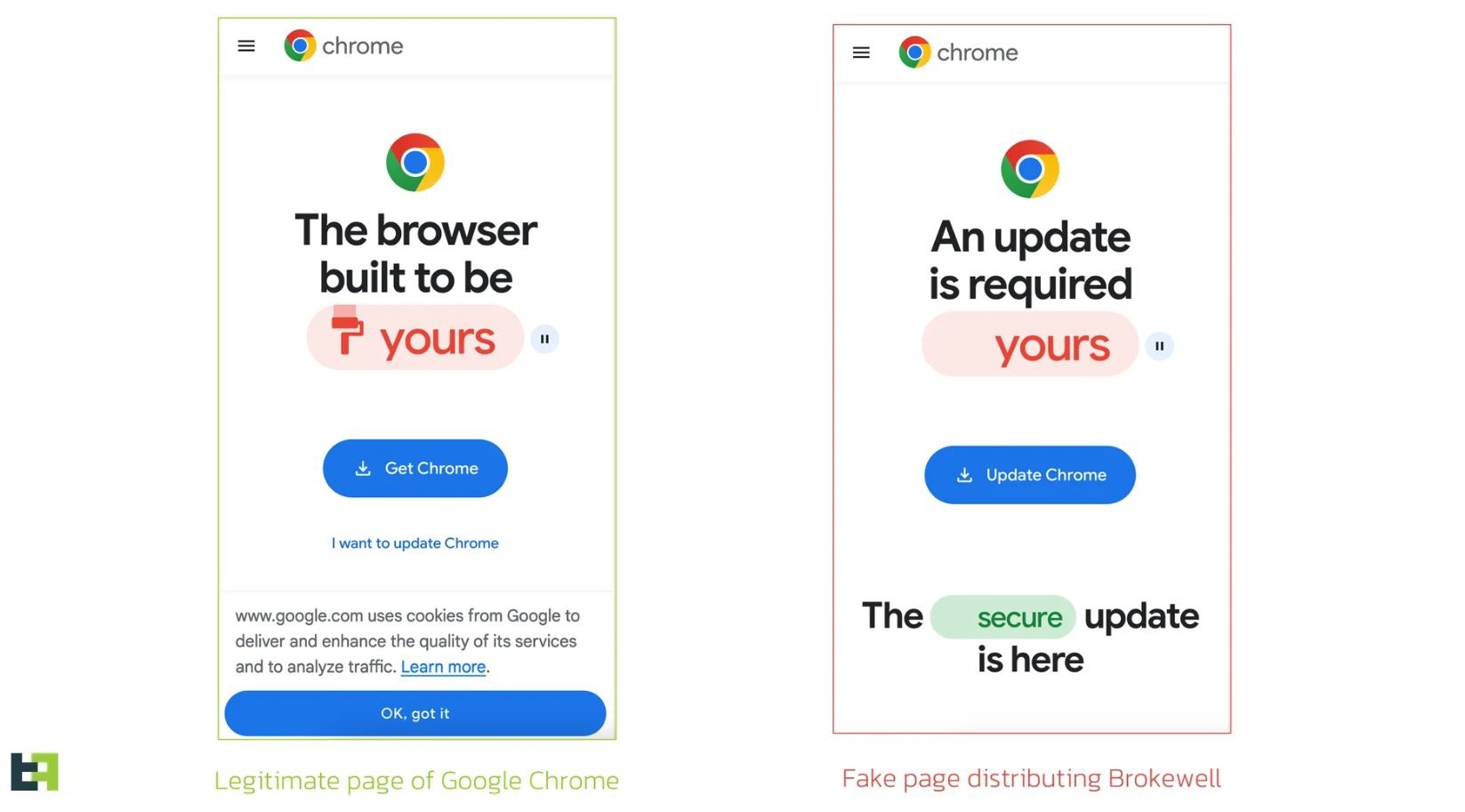

Descubren un troyano que se hace pasar por una actualización de Chrome para robar cuentas y datos bancarios en Android

-

Xbox Games Showcase mostrará las novedades de Activision, Blizzard, Bethesda y Xbox Games Studios el 9 de junio

-

Google Play Store ya admite la descarga simultánea de múltiples aplicaciones

-

El botón con doble flecha de WhatsApp para agilizar el reenvío de mensajes

-

Google soluciona un error que permitía el acceso no autorizado a información de Gmail desde televisores con Android TV

-

Apple diseña un sistema para Apple Watch que permite controlar los niveles de sudor durante el ejercicio

Tecnología

Descubren un troyano que se hace pasar por una actualización de Chrome para robar cuentas y datos bancarios en Android

Published

1 hora agoon

abril 30, 2024

Investigadores de ciberseguridad han descubierto un troyano, conocido como Brokewell, que se hace pasar por una actualización de Chrome en Android y proporciona a los ciberdelincuentes acceso remoto a todos los activos disponibles a través de la banca móvil.

Un troyano es un tipo de ‘malware’ integrado en un archivo ejecutable aparentemente legítimo. Esto significa que, una vez descargado, el archivo accede al dispositivo con la intención de ejecutar acciones maliciosas, como robar información.

Analistas de la firma de seguridad ThreatFabric han descubierto una nueva familia de ‘malware’ móvil, que recibe el nombre de Brokewell y que “representa una amenaza importante para la industria bancaria”, según han señalado en un comunicado.

El troyano Brokewell, que parece estar en desarrollo activo y añade nuevos comandos “casi a diario”, es capaz de eludir las restricciones de Android 13+ y se presenta como una actualización de Google Chrome.

En concreto, los ciberdelincuentes introducen una interfaz muy similar a la página de descarga legítima del navegador, disfrazando de esta manera el ‘malware’ bancario y empleando ataques de superposición.

Se trata de una técnica común para este tipo de ‘software’ malicioso, en la que superpone una pantalla falsa en una aplicación específica para capturar las credenciales del usuario. Asimismo, tiene la capacidad de robar ‘cookies’ de sesión y enviarlas a un servidor de comando y control (C2).

De esta manera, una vez se hacen con las credenciales de acceso, los ciberdelincuentes pueden iniciar un ataque para apropiarse de los dispositivos. Para lograrlo, el ‘malware’ realiza una transmisión de la pantalla al servidor, desde el que los agentes maliciosos pueden ejecutar ciertos comandos.

Los responsables de la investigación también han señalado que Brokewell está equipado con un registro de accesibilidad, que captura cada evento que sucede en el dispositivo, esto es, las pulsaciones sobre la pantalla o la información que muestran las aplicaciones abiertas.

Además de vigilar la actividad de las víctimas, el troyano también admite una variedad de funcionalidades de ‘spyware’, es decir, puede recopilar información sobre el dispositivo, el historial de llamadas, la geolocalización y grabar audio.

ACTIVO DURANTE DOS AÑOS

Desde ThreatFabric han indicado que es posible que el troyano, cuyos desarrolladores no ocultan su identidad -ya que su repositorio, Brokewell Cyber Labs, viene con la firma ‘Baron Samedit’- se promocione en canales clandestinos, lo que puede atraer el interés de otros ciberdelincuentes.

Este archivo de almacenamiento, además, contiene el código fuente de Brokewell Android Loader -para móviles con este SO-, otra herramienta del mismo desarrollador diseñada para evitar las restricciones de Android 13+ en el servicio de accesibilidad para aplicaciones de carga lateral.

Según el estudio, esto “tendrá un impacto significativo en el panorama de amenazas”, debido a que más actores obtendrán la capacidad de eludir las restricciones de este sistema operativo, lo que se puede convertir en una característica habitual para la mauoría de las familias de ‘malware’ móvil.

Por otra parte, los expertos creen que ‘Baron Samedit’ habría estado activo durante al menos dos años y que habría proporcionado previamente herramientas a otros ciberdelincuentes para comprobar cuentas robadas de múltiples servicios.

Los investigadores han señalado finalmente que estas familias de ‘malware’ “plantean un riesgo importante para los clientes de las instituciones financieras”, que tiene como consecuencia casos de fraUde “exitosos” y “difíciles de detectar sin las medidas adecuadas”.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

Google Play Store ya admite la descarga simultánea de múltiples aplicaciones

Published

1 día agoon

abril 29, 2024

Google ha habilitado la descarga múltiple en Play Store, que permite a los usuarios descargar dos aplicaciones e instalarlas en el ‘smartphone’ de manera simultánea, sin tener que esperar a que se completen de manera individual.

Para descargar e instalar varias aplicaciones en el dispositivo móvil Android desde Play Store hay que espera a que se completen una a una, quedando el resto de aplicaciones en una lista de pendientes.

Google ha cambiado este proceso en la versión más reciente de la ‘app’ de Play Store (40.6.31), en la que ya permite realizar una descarga simultánea con dos aplicaciones, como recogen en 9to5Google. Su progreso se puede seguir tanto en la tienda como en la pantalla de inicio.

Este cambio, no obstante, se limita a las nuevas descargas, y en caso de que el usuario haya seleccionado más de dos ‘apps’, el resto quedan en una lista de espera como pendientes, hasta que se completen las dos que sí admite al mismo tiempo.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

El botón con doble flecha de WhatsApp para agilizar el reenvío de mensajes

Published

2 días agoon

abril 28, 2024

WhatsApp ha agilizado el proceso que permite reenviar mensajes con la introducción de un nuevo botón de acción que aparece junto a un archivo compartido en un chat para acceder directamente a la lista de conversaciones al pinchar en él.

Los usuarios de WhastApp pueden reenviar mensajes y actualizaciones de canales entre chats, aunque con limitaciones para evitar el ‘spam’. Para ello, hay que pulsar sobre el mensaje que se quiere compartir y pinchar sobre el icono que muestra una flecha apuntando a la derecha.

Esta acción se ha simplificado ahora con el nuevo botón que ha introducido la aplicación. Este muestra un nuevo diseño, dos flechas en lugar de una apuntando a la derecha. Además de abrirse en el menú que se despliega al pulsar sobre el mensaje, también aparece junto a un archivo multimedia en el propio chat.

Este botón con doble fecha permite compartir ese archivo rápidamente, ya que ahorra al usuario el paso intermedio de seleccionarlo y abre automáticamente la lista de conversaciones, para que elija el destinatario.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Trending

-

Tecnología1 año ago

Tecnología1 año agoXiaomi lanza en España el Redmi Note 12 Pro + 5G desde 499,99 euros con cámara de 200MP y carga rápida de 120W

-

Bolivia4 años ago

ROSITA POCHI, JERARQUÍA Y RITUALIDAD GUARANÍ

-

Tecnología9 meses ago

Tecnología9 meses agoSamsung y Microsoft crean una solución de autenticación en móviles para empresas basada en ‘hardware’

-

Tecnología1 año ago

Tecnología1 año agoMicrosoft acusa a Sony de dar información falsa a las autoridades de regulación europea sobre la paridad de Call of Duty

-

Tecnología3 años ago

Huawei reafirma su compromiso con la innovación tecnológica

-

Internacional2 años ago

Un turista logró captar a un curioso primate en el Parque Nacional Kruger de Sudáfrica

-

Música1 año ago

Música1 año agoYouTube Music agrega un temporizador de suspensión para configurar cuándo dejar de reproducir contenido automáticamente

-

Empresa1 año ago

Empresa1 año agoINTI confía en las mujeres: representan un 50% de su liderazgo y son pilar de las acciones de RSE

You must be logged in to post a comment Login