Tecnología

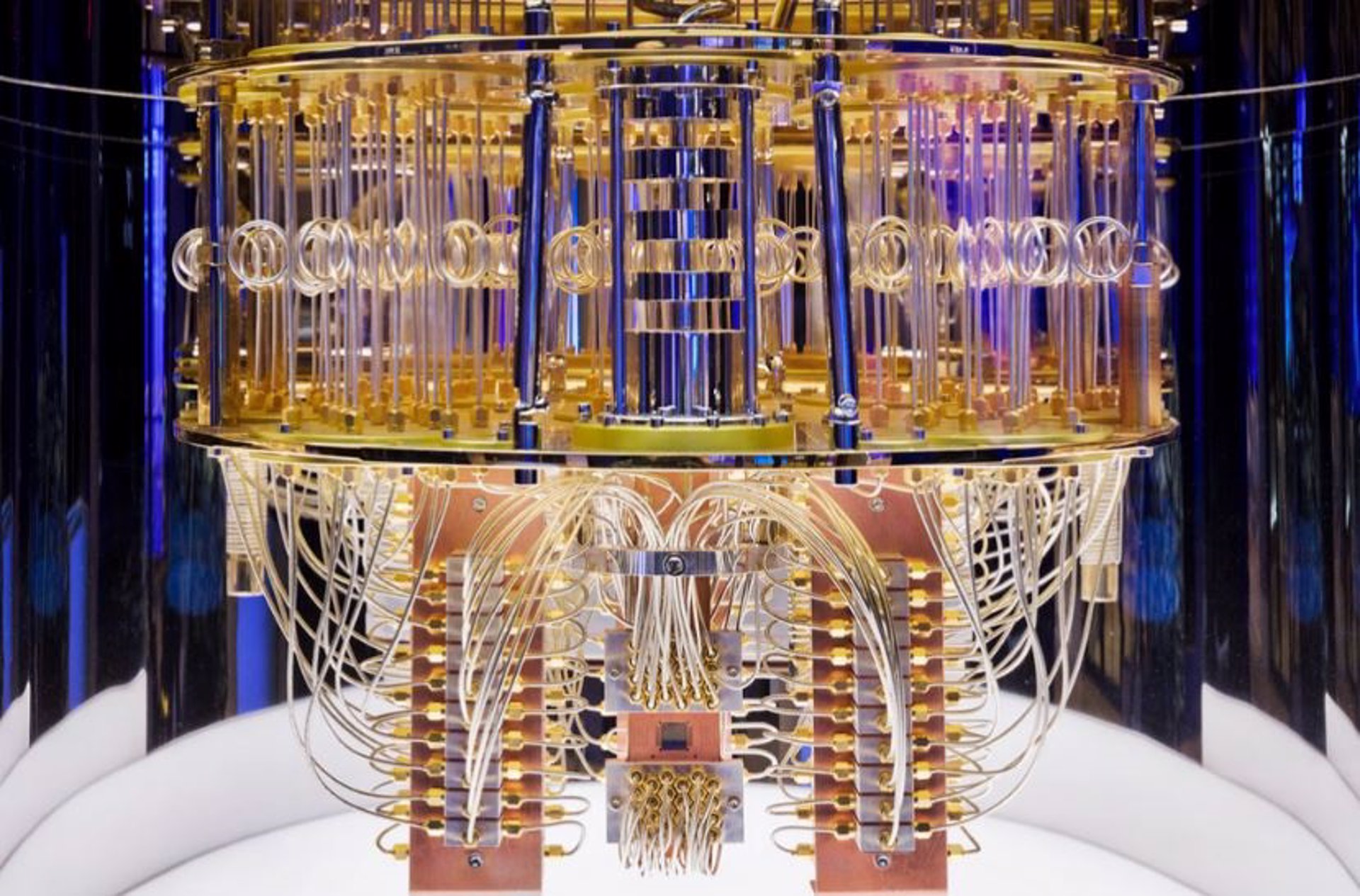

Hardware revolucionario trae un nuevo modelo de computación cuántica

Published

9 meses agoon

MADRID, 16 Ago. (EUROPA PRESS) –

Un enfoque teórico potencialmente innovador de hardware de computación cuántica evita gran parte de la complejidad problemática que se encuentra en las computadoras cuánticas actuales.

La estrategia implementa un algoritmo en interacciones cuánticas naturales para procesar una variedad de problemas del mundo real más rápido que las computadoras clásicas o las computadoras cuánticas convencionales basadas en puertas.

“Nuestro hallazgo elimina muchos requisitos desafiantes para el hardware cuántico”, dijo en un comunicado Nikolai Sinitsyn, físico teórico del Laboratorio Nacional de Los Álamos. Es coautor de un artículo sobre el enfoque en la revista Physical Review A. “Los sistemas naturales, como los giros electrónicos de los defectos en el diamante, tienen precisamente el tipo de interacciones necesarias para nuestro proceso de cálculo”.

Sinitsyn dijo que el equipo espera colaborar con físicos experimentales también en Los Álamos para demostrar su enfoque utilizando átomos ultrafríos. Las tecnologías modernas en átomos ultrafríos son lo suficientemente avanzadas para demostrar tales cálculos con alrededor de 40 a 60 qubits, dijo, lo que es suficiente para resolver muchos problemas que actualmente no son accesibles mediante el cálculo clásico o binario. Un qubit es la unidad básica de información cuántica, análoga a un bit en la computación clásica familiar.

En lugar de establecer un sistema complejo de puertas lógicas entre varios qubits que deben compartir el entrelazamiento cuántico, la nueva estrategia utiliza un campo magnético simple para rotar los qubits, como los espines de los electrones, en un sistema natural. La evolución precisa de los estados de espín es todo lo que se necesita para implementar el algoritmo. Sinitsyn dijo que el enfoque podría usarse para resolver muchos problemas prácticos propuestos para las computadoras cuánticas.

La computación cuántica sigue siendo un campo incipiente obstaculizado por la dificultad de conectar qubits en largas cadenas de puertas lógicas y mantener el entrelazamiento cuántico requerido para la computación. El entrelazamiento se rompe en un proceso conocido como decoherencia, ya que los qubits entrelazados comienzan a interactuar con el mundo fuera del sistema cuántico de la computadora, introduciendo errores. Eso sucede rápidamente, lo que limita el tiempo de cálculo. La verdadera corrección de errores aún no se ha implementado en el hardware cuántico.

El nuevo enfoque se basa en el entrelazamiento natural en lugar del inducido, por lo que requiere menos conexiones entre qubits. Eso reduce el impacto de la decoherencia. Por lo tanto, los qubits viven durante un tiempo relativamente largo, dijo Sinitsyn.

El artículo teórico del equipo de Los Alamos mostró cómo el enfoque podría resolver un problema de partición de números usando el algoritmo de Grover más rápido que las computadoras cuánticas existentes. Como uno de los algoritmos cuánticos más conocidos, permite búsquedas no estructuradas de grandes conjuntos de datos que engullen los recursos informáticos convencionales.

Por ejemplo, dijo Sinitsyn, el algoritmo de Grover se puede usar para repartir el tiempo de ejecución de las tareas en partes iguales entre dos computadoras, de modo que terminen al mismo tiempo, junto con otros trabajos prácticos. El algoritmo se adapta bien a las computadoras cuánticas idealizadas con corrección de errores, aunque es difícil de implementar en las máquinas actuales propensas a errores.

Las computadoras cuánticas están diseñadas para realizar cálculos mucho más rápido que cualquier dispositivo clásico, pero hasta ahora han sido extremadamente difíciles de realizar, dijo Sinitsyn. Una computadora cuántica convencional implementa circuitos cuánticos, secuencias de operaciones elementales con diferentes pares de qubits.

Los teóricos de Los Álamos propusieron una alternativa intrigante. “Nos dimos cuenta de que para muchos problemas computacionales famosos es suficiente tener un sistema cuántico con interacciones elementales, en el que solo un giro cuántico, realizable con dos qubits, interactúa con el resto de los qubits computacionales”, dijo Sinitsyn. “Entonces, un solo pulso magnético que actúa solo en el espín central implementa la parte más compleja del algoritmo cuántico de Grover”. Llamado el oráculo de Grover, esta operación cuántica apunta a la solución deseada.

“No se necesitan interacciones directas entre los qubits computacionales ni interacciones dependientes del tiempo con el espín central en el proceso”, dijo. Una vez que se establecen los acoplamientos estáticos entre el espín central y los qubits, todo el cálculo consiste solo en aplicar pulsos de campo externos simples dependientes del tiempo que rotan los espines, dijo.

Es importante destacar que el equipo demostró que tales operaciones se pueden hacer rápidamente. El equipo también descubrió que su enfoque está topológicamente protegido. Es decir, es robusto frente a muchos errores en la precisión de los campos de control y otros parámetros físicos incluso sin corrección de errores cuánticos.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

You may like

-

Assassin’s Creed Mirage llegará a iPhone e iPad el 6 de junio

-

Apple prepara una versión de Safari con búsqueda inteligente

-

Descubren un troyano que se hace pasar por una actualización de Chrome para robar cuentas y datos bancarios en Android

-

Xbox Games Showcase mostrará las novedades de Activision, Blizzard, Bethesda y Xbox Games Studios el 9 de junio

-

Google Play Store ya admite la descarga simultánea de múltiples aplicaciones

-

El botón con doble flecha de WhatsApp para agilizar el reenvío de mensajes

Tecnología

Apple prepara una versión de Safari con búsqueda inteligente

Published

17 horas agoon

mayo 1, 2024

Apple está trabajando en una versión de su navegador Safari que ofrecerá una experiencia de búsqueda avanzada impulsada por inteligencia artificial (IA) y una herramienta para eliminar contenido de las webs que se visitan.

La compañía tecnológica se prepara para incorporar a sus productos y servicios funciones impulsadas por la tecnología más reciente de IA, que previsiblemente se conocerán en el marco de la conferencia anual de desarrolladores WWDC 2024, en junio.

Una de estas novedades será una versión de su navegador con funciones de búsqueda inteligente, que planea lanzar con la iteración Safari 18, como han compartido fuentes conocedoras de este tema con Apple Insider.

Este navegador incorporará una interfaz de usuario con un nuevo menú de control en la barra de navegación, que acogerá la nueva búsqueda inteligente, que parece estar impulsada por una IA que se ejecuta en el dispositivo basada en el modelo de lenguaje Ajax.

https://www.europapress.es/portaltic/sector/noticia-apple-pr…

La IA permitirá, por ejemplo, resumir el contenido de una página web, a partir de la identificación de los temas que se tratan y de las palabras y las frases clave, como explican en el portal especializado.

También tendrá una función de Borrador web, que permitirá eliminar partes de una página web (como anuncios, imágenes o texto), y que se enmarca en el conjunto de funciones de privacidad de Safari, según detallan las fuentes consultadas. Safari recordará las modificaciones en las siguientes visitas, aunque también podrán revertirse.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

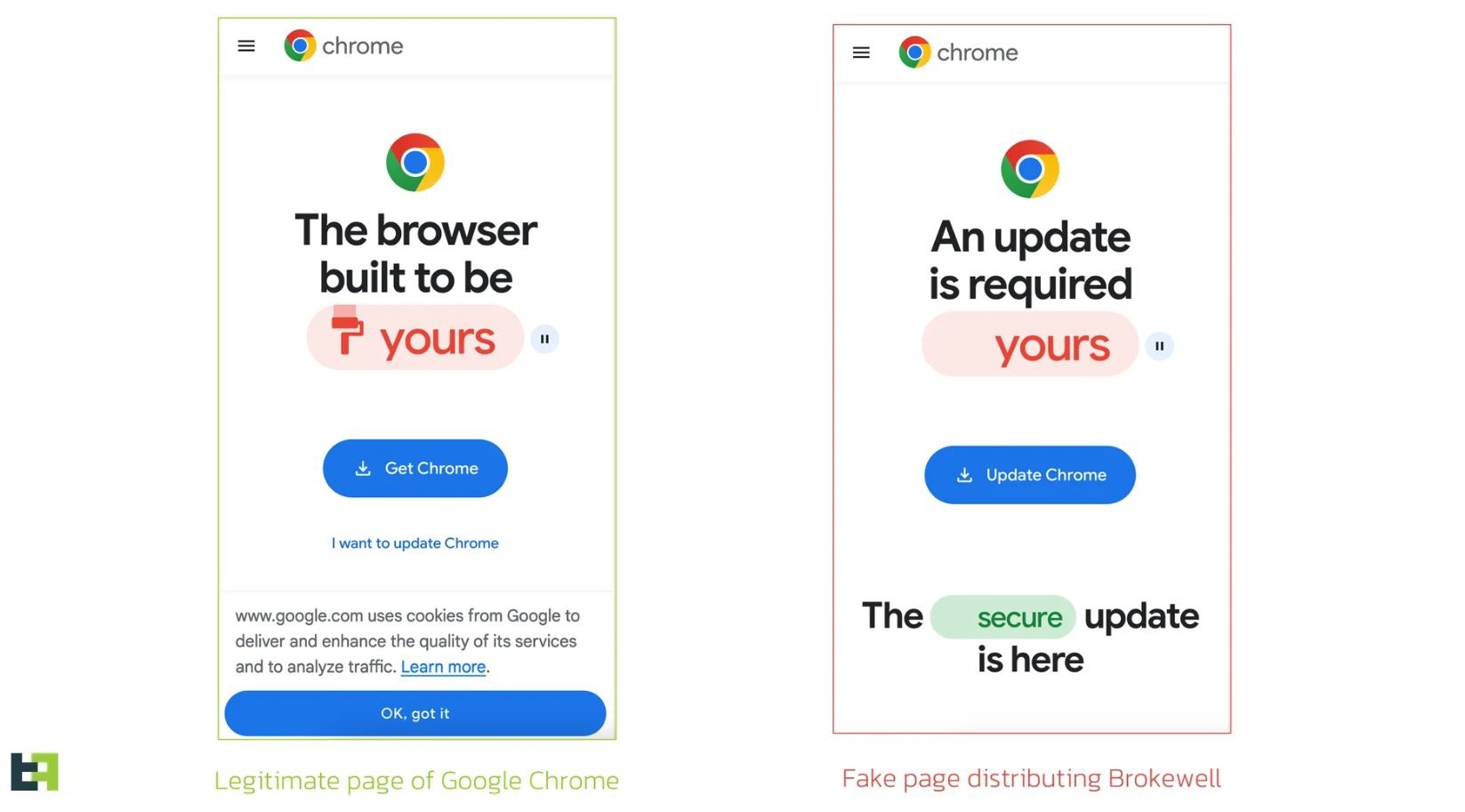

Descubren un troyano que se hace pasar por una actualización de Chrome para robar cuentas y datos bancarios en Android

Published

1 día agoon

abril 30, 2024

Investigadores de ciberseguridad han descubierto un troyano, conocido como Brokewell, que se hace pasar por una actualización de Chrome en Android y proporciona a los ciberdelincuentes acceso remoto a todos los activos disponibles a través de la banca móvil.

Un troyano es un tipo de ‘malware’ integrado en un archivo ejecutable aparentemente legítimo. Esto significa que, una vez descargado, el archivo accede al dispositivo con la intención de ejecutar acciones maliciosas, como robar información.

Analistas de la firma de seguridad ThreatFabric han descubierto una nueva familia de ‘malware’ móvil, que recibe el nombre de Brokewell y que “representa una amenaza importante para la industria bancaria”, según han señalado en un comunicado.

El troyano Brokewell, que parece estar en desarrollo activo y añade nuevos comandos “casi a diario”, es capaz de eludir las restricciones de Android 13+ y se presenta como una actualización de Google Chrome.

En concreto, los ciberdelincuentes introducen una interfaz muy similar a la página de descarga legítima del navegador, disfrazando de esta manera el ‘malware’ bancario y empleando ataques de superposición.

Se trata de una técnica común para este tipo de ‘software’ malicioso, en la que superpone una pantalla falsa en una aplicación específica para capturar las credenciales del usuario. Asimismo, tiene la capacidad de robar ‘cookies’ de sesión y enviarlas a un servidor de comando y control (C2).

De esta manera, una vez se hacen con las credenciales de acceso, los ciberdelincuentes pueden iniciar un ataque para apropiarse de los dispositivos. Para lograrlo, el ‘malware’ realiza una transmisión de la pantalla al servidor, desde el que los agentes maliciosos pueden ejecutar ciertos comandos.

Los responsables de la investigación también han señalado que Brokewell está equipado con un registro de accesibilidad, que captura cada evento que sucede en el dispositivo, esto es, las pulsaciones sobre la pantalla o la información que muestran las aplicaciones abiertas.

Además de vigilar la actividad de las víctimas, el troyano también admite una variedad de funcionalidades de ‘spyware’, es decir, puede recopilar información sobre el dispositivo, el historial de llamadas, la geolocalización y grabar audio.

ACTIVO DURANTE DOS AÑOS

Desde ThreatFabric han indicado que es posible que el troyano, cuyos desarrolladores no ocultan su identidad -ya que su repositorio, Brokewell Cyber Labs, viene con la firma ‘Baron Samedit’- se promocione en canales clandestinos, lo que puede atraer el interés de otros ciberdelincuentes.

Este archivo de almacenamiento, además, contiene el código fuente de Brokewell Android Loader -para móviles con este SO-, otra herramienta del mismo desarrollador diseñada para evitar las restricciones de Android 13+ en el servicio de accesibilidad para aplicaciones de carga lateral.

Según el estudio, esto “tendrá un impacto significativo en el panorama de amenazas”, debido a que más actores obtendrán la capacidad de eludir las restricciones de este sistema operativo, lo que se puede convertir en una característica habitual para la mauoría de las familias de ‘malware’ móvil.

Por otra parte, los expertos creen que ‘Baron Samedit’ habría estado activo durante al menos dos años y que habría proporcionado previamente herramientas a otros ciberdelincuentes para comprobar cuentas robadas de múltiples servicios.

Los investigadores han señalado finalmente que estas familias de ‘malware’ “plantean un riesgo importante para los clientes de las instituciones financieras”, que tiene como consecuencia casos de fraUde “exitosos” y “difíciles de detectar sin las medidas adecuadas”.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

Google Play Store ya admite la descarga simultánea de múltiples aplicaciones

Published

3 días agoon

abril 29, 2024

Google ha habilitado la descarga múltiple en Play Store, que permite a los usuarios descargar dos aplicaciones e instalarlas en el ‘smartphone’ de manera simultánea, sin tener que esperar a que se completen de manera individual.

Para descargar e instalar varias aplicaciones en el dispositivo móvil Android desde Play Store hay que espera a que se completen una a una, quedando el resto de aplicaciones en una lista de pendientes.

Google ha cambiado este proceso en la versión más reciente de la ‘app’ de Play Store (40.6.31), en la que ya permite realizar una descarga simultánea con dos aplicaciones, como recogen en 9to5Google. Su progreso se puede seguir tanto en la tienda como en la pantalla de inicio.

Este cambio, no obstante, se limita a las nuevas descargas, y en caso de que el usuario haya seleccionado más de dos ‘apps’, el resto quedan en una lista de espera como pendientes, hasta que se completen las dos que sí admite al mismo tiempo.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Trending

-

Tecnología1 año ago

Tecnología1 año agoXiaomi lanza en España el Redmi Note 12 Pro + 5G desde 499,99 euros con cámara de 200MP y carga rápida de 120W

-

Bolivia4 años ago

ROSITA POCHI, JERARQUÍA Y RITUALIDAD GUARANÍ

-

Tecnología9 meses ago

Tecnología9 meses agoSamsung y Microsoft crean una solución de autenticación en móviles para empresas basada en ‘hardware’

-

Tecnología3 años ago

Huawei reafirma su compromiso con la innovación tecnológica

-

Tecnología1 año ago

Tecnología1 año agoMicrosoft acusa a Sony de dar información falsa a las autoridades de regulación europea sobre la paridad de Call of Duty

-

Internacional2 años ago

Un turista logró captar a un curioso primate en el Parque Nacional Kruger de Sudáfrica

-

Música1 año ago

Música1 año agoYouTube Music agrega un temporizador de suspensión para configurar cuándo dejar de reproducir contenido automáticamente

-

Empresa1 año ago

Empresa1 año agoINTI confía en las mujeres: representan un 50% de su liderazgo y son pilar de las acciones de RSE

You must be logged in to post a comment Login