Tecnología

Gemini 1.5 Pro de Google puede detectar código malicioso en unos 30 segundos

Publicado

Hace 3 mesesel

La versión más avanzada del modelo de Inteligencia Artificial (IA) que desarrolla Google, Gemini 1.5 Pro, es capaz de analizar y detectar código malicioso en unos 30 segundos, según ha podido comprobar recientemente el equipo de VirusTotal.

La compañía presentó esta última generación de su modelo el pasado mes de febrero, cuando adelantó que introducía una nueva arquitectura con la que era capaz de realizar tareas complejas de forma más ágil y con un rendimineto y un razonamiento mejorados.

Esta versión de su IA funciona con la arquitectura Mixture-of-Experts (MoE), que divide el modelo en pequeñas redes neuronales, que se activan de forma selectiva dependiendo del tipo de información introducida.

Este modelo también puede analizar, clasificar y comprender contextos largos, ya que tiene la capacidad de procesar hasta un millón de tokens. Por ejemplo, una hora de vídeo, once horas de audio, bases de código con más de 30.000 líneas de código o más de 700.000 palabras.

El equipo de VirusTotal, que pertenece a Google, ha comprobado recientemente la capacidad que tiene este modelo de IA para identificar código malicioso, así como para reconocer amenazas de día cero (‘zero day’).

En primer lugar, ha subrayado en un comunicado que el crecimiento “explosivo” de este tipo de ataques “continúa desafiando los métodos de análisis manuales tradicionales, lo que subraya la necesidad urgente de una mejor automatización y enfoques innovadores”.

En este contexto, Gemini 1.5 Pro se ha diseñado para ayudar a los analistas “a gestionar el volumen asimétrico de amenazas de forma

más” para clasificar y agrupar el ‘malware’ en función de patrones de comportamiento y anomalías.

Así lo ha querido demostrar con Code Insight, presentado en la feria de ciberseguridad RSA Conference 2023, una plataforma especializada en analizar fragmentos de código y generar informes en lenguaje natural, emulando el enfoque de un analista de ‘malware’.

Para complementar el trabajo de Code Insight, que tiene una capacidad limitada de entrada de tokens, el equipo de VirusTotal ha trabajado con Gemini 1.5 Pro, que admite hasta un millón de tokens y puede analizar algunos ejecutables descompilados “en una sola pasada”, gracias a lo cual se elimina la necesidad de dividir el código en fragmentos más pequeños.

Este modelo también puede interpretar la intención y el propósito del código y no únicamente identificar patrones. Esto es posible gracias a su entrenamiento con un conjunto de datos de código, que abarca el lenguaje de diferentes arquitecturas.

De esta manera, Gemini puede emular el razonamiento y el juicio de un analista de ‘malware’, predecir sus acciones y proporcionar información sobre las amenazas, incluidas aquellas que no se hayan visto anteriormente (‘zero-day’).

or último, Google ha dicho que la última iteración de su modelo de IA puede generar informes resumidos en un lenguaje legible para humanos, lo que hace que el proceso de análisis “sea más accesible y eficiente”.

Para probar la eficacia de Gemini 1.5 Pro en al detección de código malicioso, VirusTotal lo utilizó para analizar código descompilado con una muestra de ‘malware’ representativa. Así, procesó dos archivos binarios del ‘ransomware’ WannaCry -uno de 268 KB y 231 KB- contenedores de más de 280.000 tokens.

Si bien en sus pruebas con otras herramientas de IA generativas similares tuvo que dividir el código en fragmentos para su estudio, lo que generó “resultados vagos y no específicos”, con Gemini 1.5 Pro, en cambio, no se vio en esa necesidad, ya que fue capaz de procesar todo el código desensamblado o descompilado en una sola pasada y entregar un informe con los resultados en tan solo 34 segundos.

La descompilación del código consiste en construir el código fuente original a partir del binario, lo que puede mejorar su legibilidad y la concisión en comparación del código ensamblado, que pasa por un proceso en el que el código binario se convierte en una representación de nivel bajo de la arquitectura del procesador.

Según Google, este análisis inicial fue “notablemente preciso” y mostró su capacidad para manejar conjuntos de datos grandes y complejos de manera transparente y efectiva”. Asimismo, en este comunicado ha aclarado que no se basa en conocimientos previamente entrenados sobre WannaCry. Esto significa que el análisis surge de la capacidad de Gemini de interpretare código desconocido y malicioso de forma independiente.

Los investigadores también han señalado que Gemini 1.5 Pro demuestra la misma capacidad tanto en el procesamiento de lenguajes de alto nivel como en el ensamblaje de diversas arquitecturas, lo que significa que se puede adaptar el análisis de archivos posiblemente maliciosos según las circunstancias específicas de cada caso.

PRUEBAS CON AMENAZAS DE DÍA CERO

El equipo de investigadores también ha probado la capacidad de Gemini 1.5 Pro para identificar amenazas de día cero que no son detectadas por los métodos tradicionales, como pueden ser el antivirus o el ‘sandbox’ de VirusTotal.

Según sus hallazgos, el modelo de Google pudo procesar un archivo de 833 KB descompilado en 189.080 tokens en tan solo 27 segundos, momento en que produjo un informe completo del análisis del ‘malware’ en una sola pasada.

Además de identificar patrones maliciosos, Gemini 1.5 Pro descifró cuál era el objetivo principal de este ‘malware’, que tenía la intención de robar criptomonedas secuestrando transacciones de Bitcoin y evadiendo su detección al desactivar el ‘software’ de seguridad.

Finalmente, Google ha reconocido que si bien el modelo “desbloquea capacidades impresionantes” al poder analizar grandes volúmenes de código descompilado y desensablado, aún quedan desafíos por abordar “para lograr un análisis de ‘malware’ automatizado verdaderamente sólido y de confianza”. Entre ellos, técnicas de ataque en constante evolución, por lo que los desarrolladores deben “aprender y reconocer nuevas amenazas”.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

You may like

-

Google Drive ahora transcribe el audio de los vídeos subidos a la plataforma para mejorar su búsqueda

-

Proton presenta su propio Wallet para bitcoins

-

Apple Maps llega a la web

-

Google Play Store incorpora una pestaña para acceder a contenidos manga y anime

-

Meta AI llega a Latinoamérica con soporte para más idiomas, incluido el español

-

Los nuevos plegables Samsung Galaxy tienen la función Auto Blocker activada de forma predeterminada

Tecnología

OpenAI lanza GPT-4o mini, un modelo más ligero y económico

Publicado

Hace 1 semanael

julio 18, 2024

OpenAI ha lanzado una versión más ligera y económica de su modelo GPT-4o destinada a los desarrolladores que tendrá soporte para entradas y salidas de archivos de diferentes formatos.

La oferta de modelos de lenguaje de OpenAi ha crecido este jueves con GPT-4o mini, un modelo ideado para hacer tareas pequeñas y dirigido a desarrolladores que no pueden permitirse recurrir a modelos más caros.

Con GPT-4o mini, la firma se introduce en el mercado de los modelos ligeros y económicos, para facilitar el acceso a esta tecnología a más personas, como ha explicado a The Verge.

Este modelo sustituye a GPT-3.5 Turbo en los planes de suscripción Gratuito, Plus y Team, y llegará al de empresa en los próximos días. GPT-3.5, por su parte, pasará a estar disponible para los desarrolladores a través de la API.

La compañía también ha indicado que GPT-4o mini admite texto y visión y próximamente tendrá soporte para entradas y salidas de archivos de diferentes formatos, también de audio y vídeo.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

Google anuncia limpieza de apps en Play Store: retirará las que no cumplan unos mínimos de funcionalidad y contenido

Publicado

Hace 1 semanael

julio 18, 2024

Google realizará a finales de agosto una limpieza de aplicaciones en Play Store para eliminar todas aquellas que no cumplan con sus requisitos mínimos de funcionalidad, contenido y experiencia de usuario.

La compañía tecnológica ha actualizado su política de funcionalidad mínima para dejar de permitir aplicaciones que no tengan contenido suficiente o que muestren un comportamiento inestable, que impida su uso en el ‘smartphone’.

El objetivo es asegurarse de que los usuarios acceden a un catálogo de aplicaciones que “ofrece una experiencia de usuario estable, interactiva y atractiva”, y por ello, a partir del 31 de agosto, la compañía tecnológica retirará las que no pasen la revisión.

En concreto, se centrará en dos tipos de aplicaciones: aquellas que tengan una funcionalidad y contenidos limitados, y las que muestren una funcionalidad rota, como detalla en su página de Soporte.

Por las primeras entiende que son aquellas que no tienen una función específica, poco contenido o que han sido diseñadas para no hacer nada. E incluye en esta categoría aplicaciones de solo texto, de archivos PDF o con un solo fondo de pantalla.

Por su parte, las aplicaciones con funcionalidad rota son aquellas que se congelan, fuerzan el cierre o directamente muestran un comportamiento anómalo. Como ejemplos, Google refiere las aplicaciones que no se instalan, o que una vez instaladas no cargan o no responden.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Tecnología

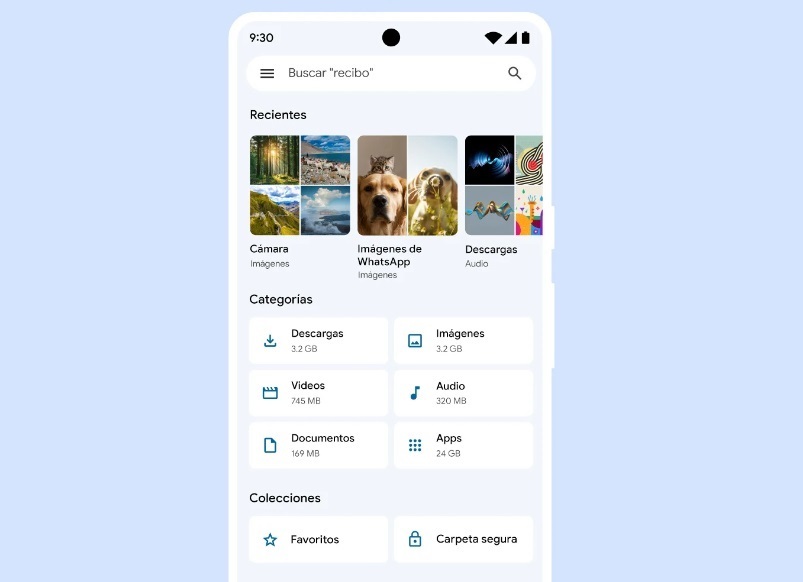

Files de Google permitirá comprimir carpetas y archivos

Publicado

Hace 1 semanael

julio 18, 2024

La aplicación de Archivos (Files) de Google tendrá nuevas funciones que permitirá gestionar las distintas carpetas con la posibilidad de comprimilarlas y de agruparlas en colecciones.

Una próxima actualización de la ‘app’ Files de Google permitirá a los usuarios fijar cualquier carpeta a una de las colecciones disponibles, Favoritos y Carpeta segura.

Este cambio que llegará acompañado de una reordenación de las distintas pestañas, ya que Colecciones pasará a estar encima de Categorías.

Esta novedad está ya presente en la beta de la ‘app’ Files (v1.4237.652465286.1), como ha comprobado el analista Assemble Debug y recogido el portal especializado Android Authority.

La aplicación también incorporar una función para comprimir carpetas o archivos, con la que se podrán crear archivos Zip sin salir de ella. Por el momento, solo permite la extracción de los archivos.

Comparte esto:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva)

- Haz clic para compartir en Facebook (Se abre en una ventana nueva)

- Haz clic para compartir en Twitter (Se abre en una ventana nueva)

- Haz clic para compartir en LinkedIn (Se abre en una ventana nueva)

- Haz clic para compartir en Telegram (Se abre en una ventana nueva)

Relacionado

Trending

-

TecnologíaHace 1 año

TecnologíaHace 1 añoXiaomi lanza en España el Redmi Note 12 Pro + 5G desde 499,99 euros con cámara de 200MP y carga rápida de 120W

-

BoliviaHace 4 años

ROSITA POCHI, JERARQUÍA Y RITUALIDAD GUARANÍ

-

TecnologíaHace 3 años

Huawei reafirma su compromiso con la innovación tecnológica

-

TecnologíaHace 12 meses

TecnologíaHace 12 mesesSamsung y Microsoft crean una solución de autenticación en móviles para empresas basada en ‘hardware’

-

TecnologíaHace 1 año

TecnologíaHace 1 añoMicrosoft acusa a Sony de dar información falsa a las autoridades de regulación europea sobre la paridad de Call of Duty

-

InternacionalHace 2 años

Un turista logró captar a un curioso primate en el Parque Nacional Kruger de Sudáfrica

-

MúsicaHace 1 año

MúsicaHace 1 añoYouTube Music agrega un temporizador de suspensión para configurar cuándo dejar de reproducir contenido automáticamente

-

EmpresaHace 1 año

EmpresaHace 1 añoINTI confía en las mujeres: representan un 50% de su liderazgo y son pilar de las acciones de RSE

You must be logged in to post a comment Login